2017 yılından beri aktif olan ve özellikle hükümet kuruluşlarına karşı siber casusluk saldırılarında bulunan MuddyWater’ın hedefinde bu defa Türkiye kamu kurumları vardı.

Son günlerde Türkiye’de yeniden görünen MuddyWaterTools’un geliştirdiği PowerShell tabanlı zararlı iki yıldır takip ediliyordu. Detaylı bilgi bu zararlının doğrudan Türkiye’deki kamu kurum ve kuruluşlarını hedeflediğini açıkça gösteriyor.

Daha önceleri de çeşitli ülkelerde zararlı saldırı faaliyetlerinde bulunan örgüt, genel olarak saldırıda bulunduğu ülkelerin kamu kurumlarından gelmiş gibi görünen oltalama mesajlarıyla zararlı dosyalarını iletmektedir. Zararlı, enfekte olduğu bilgisayardan aldığı bilgileri daha önce güvenilir olan hacklenmiş (zararlı kişiler tarafından ele geçirilmiş) web sitelerine doğru kurum bilgilerini sızdırmaktadır.

Türkiye özeline hazırlanmış bu saldırının yeni bir metot ile yapıldığı anlaşılıyor. İki yıl önceki MuddyWater saldırısından farklı olarak bu defa MuddyWaterTools’un geçmişte kullandığı Powerstats arka kapısından daha farklı bir yöntem izledi. Powerstats’dan farklı olan bu arka kapı, komut kontrol merkezi ( C&C) ve veri sızıntısı yapacağı yerler ile iletişimini, bilinen ve güvenilen bir bulut dosya sunucusuna doğru API aracılığı gerçekleştirdi.

Zararlı dosyalar kullanıcılara gelen sahte epostalar ile iletilip, bu eposta içeriklerinde kullanıcıları kandırmak amacıyla kamu kurum kuruluşlarına ait olan logolar ile tasarlanmış inandırıcı yazı içerikleri kullanıldı. Kullanıcıların dosyaları açmaları durumunda karşılarına çıkan makroları etkinleştirilmesine onay vermesi durumunda kullanıcının cihazı otomatik olarak enfekte oluyor. Böylece MuddyWater kullanıcı bilgisayarına bulaştırdığı zararlı sayesinde amacına ulaşıp, hedeflediği sistemin içine de sızmış oluyor.

Bu tarz arka kapılar, eposta kanallarından gelen spam ya da oltalama mesajları aracılığıyla sosyal mühendislik yöntemlerini kullanıp hedeflerini manipüle etmektedir. Zararlı dosyalar çalıştırıldıktan sonra zararlı yazılım geliştiricileri amaçlarına ulaşmaktadır. Kurum çalışanlarınızın bu tarz zararlı içerikli epostaları fark etmelerini sağlamak konuyla ilgili atılacak ilk adımdır.

Oltalama ve sosyal mühendislik saldırıları karşısında bilinçlenmenin yanı sıra kurumunuzda etkin güvenlik çözümleri kullanmanız önemlidir.

Türkiye hedefli olarak yapılan saldırının detaylı analizine aşağıdan ulaşabilirsiniz.

Orta Doğu ve Orta Asya’daki grupları hedef alırlar, özellikle de kötü amaçlı ekleri olan mızrak avı e-postalarını kullanırlar. Son zamanlarda, Mart ayında Türkiye, Pakistan ve Tacikistan’daki örgütleri hedef alan bir kampanyayla bağlantı kurdular.

Grup, 2017 yılının ilk Malwarebytes Suudi Arabistan hükümetine karşı yürüttükleri casusluk saldırılarına dair rapordan bu yana oldukça görünür durumda. İlk rapordan sonra, diğer güvenlik şirketleri tarafından kapsamlı bir şekilde analiz edildi. Tüm bunlar sayesinde, kullandıkları araçlar, teknikler ve prosedürler (TTP’ler) için sadece küçük değişiklikler gördük.

Bununla birlikte, geçtiğimiz günlerde bilinen MuddyWater TTP’lere benzeyen birkaç ilginç teslimat belgesi gözlemledik. Bu belgelere Raport.doc veya Gizli Raport.doc (“Rapor” veya “Gizli Rapor” anlamına gelen “Türkçe”) ve maliyeraporti (Sağduyulular) .doc (“Finans (Gizli Bilgi)” adı verilmiştir. Türkiye’den Virus Total’e yüklendi. Analizimiz, PowerShell’de MuddyWater’ın bilinen POWERSTATS arka kapısı olarak yazılan yeni bir arka kapı açtığını ortaya çıkardı. Ancak, POWERSTATS kullanan önceki olayların aksine, bu durumda komut ve kontrol (C & C) iletişimi ve veri exfiltrasyonu, bir bulut dosya barındırma sağlayıcısının API’si kullanılarak yapılır.

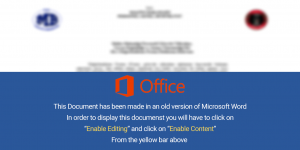

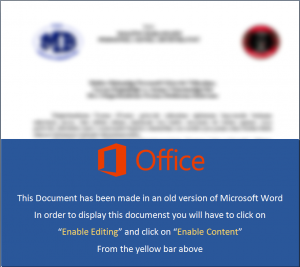

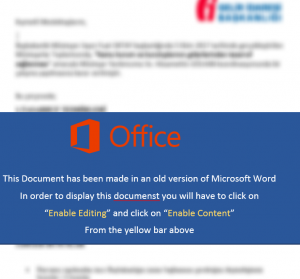

Aşağıdaki ekran görüntüleri, herhangi bir tipik kimlik avı belgesine benzer şekilde gerçek görünmesi için gizlenen kötü amaçlı ekleri gösterir. Görüntüler, çeşitli Türk hükümet kuruluşlarına ait olarak tanımladığımız bulanık logolar gösteriyor – logolar, kılıfa giriyor ve kullanıcıları belgelerin yasal olduğuna inandırıyor. Daha sonra belge, kullanıcılara “eski bir sürüm” olduğunu bildirir ve makroları belgeyi düzgün şekilde görüntülemelerini sağlamalarını ister. Hedeflenen kurbanlar makroları etkinleştirirse, kötü amaçlı süreç devam eder.

Şekil 1. Sahte Office belgesi, kullanıcının zararlı makroları etkinleştirmesini sağlamaya çalışır. Bulanık belge, farklı Türk hükümet kurumlarının logolarını içerir.

Şekil 2. Benzer bir sahte Ofis belgesinde, bir Türk devlet kurumunun vergilerle ilgili olarak bulanık logoları bulunmaktadır.

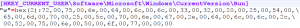

Makrolar, MuddyWater dışındaki tehdit aktörleri tarafından nadiren kullanılan base52 kodlu dizeleri içerir. Grubun PowerShell arka kapısını kodlamak için kullandığı bilinir.

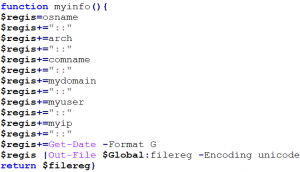

Makroları etkinleştirdikten sonra bir .dll dosyası (bir PowerShell koduyla birlikte gömülü olarak) ve bir .reg dosyası% temp% dizinine bırakılır. Makro daha sonra aşağıdaki komutu çalıştırır:

“C: \ Windows \ System32 \ cmd.exe” / k% windir% \ System32 \ reg.exe IMPORT% temp% \ B.reg

Bu kayıt defteri dosyasını çalıştırdığınızda, aşağıdaki kayıt defteri çalıştırma anahtarına ekler:

rundll32% Temp% \ png.dll, RunPow

Şekil 3. Kayıt defteri anahtarını çalıştırın

RunPow’un “PowerShell’i çalıştır” anlamına geldiğini ve .dll dosyasının içine yerleştirilmiş PowerShell kodunu tetiklediğini varsayarız. PowerShell kodunda çeşitli katmanlar var. İlk katman, ingilizce küfür sözcükleri kullanılarak adlandırılan değişkenlere sahip uzun bir base64 kodlu ve şifrelenmiş kod içerir.

Şekil 4. Şifreli PowerShell kodu

Diğer katmanlar basit gizlenmiş PowerShell betikleridir. Ama son katman ana arka kapı gövdesi. Bu arka kapı, Muddywater arka kapısının daha önceden keşfedilmiş bir versiyonuna benzer bazı özelliklere sahiptir.

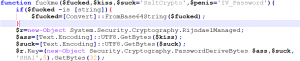

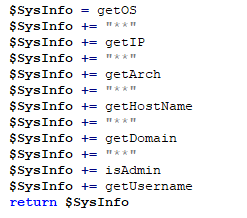

İlk olarak, bu arka kapı sistem bilgilerini toplar ve çeşitli bilgi parçalarını bir uzun dizeye birleştirir. Alınan veriler şunları içerir: OS adı, alan adı, kullanıcı adı, IP adresi ve daha fazlası. Her bir bilgi parçası arasındaki “::” ayırıcısını kullanır.

Şekil 5. Kurbanın sisteminden toplanan sistem bilgilerinin dizisi

Önceki MuddyWater sürümü benzer bilgileri topladı ancak farklı bir ayırıcı kullanıldı:

Şekil 6. Eski Muddywater backdoor örneğinden kurbanın sisteminden toplanan sistem bilgisinin dizgesi

Yukarıda belirtildiği gibi, bu ve daha eski Muddywater arka planları arasındaki bir başka fark, C & C iletişiminin bulut sağlayıcıya dosyalar bırakılarak yapılmasıdır. Daha fazla analiz ettiğimizde, iletişim yöntemlerinin, dosyanın amacına bağlı olarak, çeşitli uzantıları olan <md5 (sabit disk seri numarası)> adlı dosyaları kullandıklarını gördük.

- .cmd – Yürütülecek bir komutla metin dosyası

- .reg – myinfo () işlevi tarafından oluşturulan sistem bilgisi, yukarıdaki ekran görüntüsüne bakın

- .prc – yalnızca yerel makinede saklanan yürütülen .cmd dosyasının çıktısı

- .res – bulut deposunda depolanan yürütülen .cmd dosyasının çıktısı

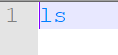

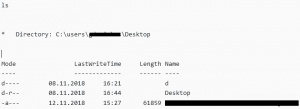

Şekil 7. .cmd dosya içeriği örneği

![]()

Şekil 8. .reg dosya içeriği örneği

Şekil 9. .res dosya içeriğinin örneği

MuddyWater arka kapısının eski sürümünde ve bu son arka kapıda, bu dosyalar doğrudan makineye bağlanmak ve bir komut vermek yerine bir asenkron mekanizma olarak kullanılır. Kötü amaçlı yazılım operatörü .cmd dosyasında yürütmek için bir komut bırakır ve verilen komutun sonucunu içeren .res dosyalarını almak için daha sonra geri gelir.

Ancak, daha eski MuddyWater arka kapısında, içerikleri farklı şekilde kodlanmıştır. Dosyalar geçici olarak ele geçirilmiş web sitelerinde depolanır. Daha yeni arka kapı, bunun yerine meşru bir bulut depolama hizmeti sağlayıcısı kullanıyor.

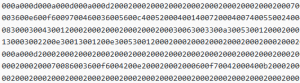

.Res dosyası, boş dizge ile “00” değiştirilerek, daha sonra hex’ten ASCII’ye dönüştürülerek ve daha sonra dizgenin tersine çevrilerek çözülebilir. Aşağıdaki şekil, Şekil 9’un kodu çözülmüş .res dosyasıdır.

Şekil 10. Decoded .res dosyası

Arka kapı aşağıdaki komutları destekler:

- $ yükleme – dosya barındırma hizmetine dosya yükleme

- $ dispos – sürekliliği kaldır

- $ halt – çıkış

- $ indirme – bir barındırma hizmetinden dosya indirme

- Önek yok – yerel bilgisayardaki komutları veya ifadeleri çalıştıran bir PowerShell komutu olan Invoke Expression (IEX) aracılığıyla komutu yürütün

Analizimize dayanarak, hedeflerin finans ve enerji sektörleriyle ilgili Türk hükümet kuruluşları olduğunu teyit edebiliriz. Bu, bir çok Türk hükümetinin hedef aldığı bilinen önceki MuddyWater kampanyalarıyla bir başka benzerlik. Grup bu yeni arka kapıdan sorumluysa, yeni araçları nasıl geliştirdiğini ve denediğini gösterir.

Çözümler ve Öneriler

Bu tür bir arka kapının ana dağıtım yöntemi, hedefleri zararlı belgelerin etkinleştirilmesine yönlendirmek için sosyal mühendislik kullanan sphere phishing e-postaları veya spam’leridir. Tüm kurum ve kuruluşlarda çalışanların ve çalışanların kimlik avı saldırılarını tespit edebilmeleri ve meşru e-postaları kötü amaçlı yazılımlardan ayırt edebilmeleri önemlidir. Bu tehditlerin farkında olmaları ve kullandıkları taktikler etkili bir ilk adımdır.

Telltale sosyal mühendislik belirtileri bağlamdan yoksun “çok iyi-gerçek” teklifler ve mesajlar içerir. Genel olarak, kullanıcılar e-posta söz konusu olduğunda her zaman dikkatli davranmalıdır. Bu, yasal olduklarından emin olmadıkça bağlantıları tıklamaktan veya herhangi bir belgeyi indirmekten kaçınmayı içerir.

Kimlik avı ve sosyal mühendislik bilgisi ve bilincinin yanı sıra, etkili ve katmanlı güvenlik çözümleri ile hazırlanmak da önemlidir. Antivirüs programları, günümüzün gizli kötü amaçlı yazılımlarına ve gerçek zamanlı olarak hedefe yönelik saldırılara yönelik algılama, derinlemesine analiz ve proaktif yanıt sağlar. Organizasyonları, özel motorlar, özel korumalı alan ve tüm saldırı yaşam döngüsü boyunca sorunsuz korelasyon yoluyla hedeflenen saldırılara ve gelişmiş tehditlere karşı korumak için kapsamlı bir savunma sağlar ve herhangi bir motor veya desen güncellemesi olmadan bile tehditleri algılamaya olanak tanır.

Antivirüs programları, kötü amaçlı yazılımların sürekli olarak son kullanıcılara ulaşmasını önler. Son nokta düzeyinde, antivirüs programları, bu saldırıların etkisini en aza indiren çeşitli özellikler sunar.

Bu çözümler, veri merkezleri , bulut ortamları , ağlar ve uç noktalar için tüm tehditlere karşı çapraz kuşaklar arası bir tehdit savunma teknikleri karışımı sağlayan antivirüs programları tarafından desteklenmektedir. Ağ geçidinin ve uç nokta verilerinin ve uygulamaların güvenliğini sağlamak için yüksek kaliteli makine öğrenimi sunar ve fiziksel, sanal ve bulut iş yüklerini korur.

Ödünç Göstergeleri

| SHA256 | tip | Algılama adı |

| 41ee0ab77b474b0c84a1c25591029533f058e4454d9f83ba30159cc6309c65d1 | Teslimat belgeleri | W2KM_POWRUN.A |

| 43080479eb1b00ba80c34272c5595e6ebdc6b0ffabcdc2c40ea2af49fcc43db4 | DLL dosyası bırakıldı | Backdoor.Win32.POWRUN.AA |

| 4f509354d8b3152a40c64ce61f7594d592c1256ad6c0829760b8dbdcb10579a2 | Silahlı belge | BACKDOOR.WIN32.POWRUN.AA |

| 685e91bc4e98c38bda7c8e57d5d40a11e7cf48bb43859bb799813f0146a14fcf | DLL dosyası bırakıldı | BKDR_POWRUN.B |

| 888a6f205ac9fc40d4898d8068b56b32f9692cb75f0dd813f96a7bd8426f8652 | DLL dosyası bırakıldı | Trojan.W97M.POWRUN.AA |

| 0acd10b14d38a4ac469819dfa9070106e7289ecf7360e248b7f10f868c2f373d | DLL dosyası bırakıldı |